Governança de TI: O guia completo para pequenas e médias empresas

A

governança de TI é essencial para qualquer empresa que deseja utilizar a tecnologia de forma estratégica, garantindo segurança, eficiência e conformidade. Embora muitas PMEs acreditem que governança de TI seja uma realidade apenas para grandes corporações, a verdade é que empresas de qualquer porte podem (e devem) estruturar processos para otimizar a gestão da tecnologia.

Neste artigo, você entenderá o que é Governança de TI, seus benefícios, como implementá-la e quais tendências podem impactar os negócios nos próximos anos.

A Governança de Tecnologia da Informação é um conjunto de processos, diretrizes e boas práticas que garantem que a TI esteja alinhada aos objetivos estratégicos do negócio. Isso significa que a tecnologia não é apenas um suporte, mas um diferencial competitivo que pode ajudar a empresa a crescer.

Governança de TI x Gestão de TI: Qual a diferença?

Muitas empresas confundem governança de TI com gestão de TI, acreditando que são a mesma coisa. No entanto, esses conceitos possuem diferenças fundamentais e desempenham papéis distintos dentro da estratégia tecnológica da empresa.

A gestão de TI está relacionada à administração do dia a dia da tecnologia dentro da empresa. Isso inclui o suporte técnico, a manutenção de infraestrutura, o gerenciamento de servidores, a atualização de sistemas e a segurança da informação. Geralmente é realizada por uma equipe interna de TI ou prestadores de suporte especializados.

📌 Exemplos de gestão de TI:

✔ Atualizar softwares e sistemas operacionais.

✔ Resolver falhas em computadores e redes.

✔ Monitorar servidores e serviços em nuvem.

✔ Implementar medidas básicas de segurança, como backups e antivírus.

Já a governança de TI tem um papel mais estratégico. Ela define regras, processos e diretrizes para garantir que a TI seja usada de forma alinhada aos objetivos da empresa. Em outras palavras, a governança garante que a tecnologia gere valor para o negócio, e não apenas que funcione corretamente. Normalmente é conduzida pela direção da empresa, CIO (Chief Information Officer) ou uma consultoria especializada, que define estratégias e acompanha os riscos e oportunidades da tecnologia para o negócio.

📌 Exemplos de governança de TI:

✔ Definir políticas de segurança para proteção de dados sensíveis.

✔ Criar regras sobre controle de acessos e permissões dentro dos sistemas.

✔ Estabelecer métricas para avaliar a performance da TI na empresa.

✔ Garantir conformidade com regulamentações como LGPD e ISO 27001.

Sem uma governança bem estruturada, empresas podem enfrentar desafios como sistemas obsoletos, falta de segurança, desperdício de recursos e perda de competitividade.

Os 5 princípios fundamentais da governança de TI:

A governança de TI não se trata apenas de manter a tecnologia funcionando, mas de garantir que ela esteja alinhada aos objetivos estratégicos da empresa, agregando valor e promovendo segurança, eficiência e conformidade.

Para isso, a governança de TI segue cinco princípios essenciais, que servem como base para uma gestão eficiente e segura da tecnologia dentro das organizações.

Cada um desses princípios desempenha um papel fundamental na redução de riscos, na otimização de processos e na garantia de que a tecnologia realmente impulsione os resultados do negócio.

1. Alinhamento estratégico: A TI deve estar integrada aos objetivos da empresa:

A tecnologia deve suportar e impulsionar o crescimento do negócio, garantindo que as soluções implementadas atendam às necessidades reais da empresa e contribuam para seus objetivos de curto, médio e longo prazo.

📌 O que isso significa na prática?

✔ Garantir que a TI não atue isoladamente, mas sim em conjunto com outros setores da empresa.

✔ Utilizar tecnologias que aumentem a produtividade e otimizem processos internos.

✔ Priorizar investimentos em tecnologia que tragam retorno e estejam alinhados ao planejamento estratégico.

✔ Facilitar a tomada de decisões baseada em dados e inteligência de mercado.

Segundo uma pesquisa da Deloitte, empresas que alinham sua TI à estratégia de negócios são 35% mais lucrativas do que aquelas que não possuem esse alinhamento.

2. Entrega de valor: A tecnologia precisa gerar benefícios reais para o negócio:

A tecnologia não deve ser vista como um custo, mas como um investimento estratégico. A governança de TI tem o papel de garantir que a tecnologia entregue valor tangível para a empresa, seja através da redução de custos, aumento de eficiência ou inovação competitiva.

📌 O que isso significa na prática?

✔ Automação de processos para reduzir tarefas repetitivas e melhorar a eficiência operacional.

✔ Uso de computação em nuvem para cortar gastos com infraestrutura física.

✔ Soluções de colaboração (como Microsoft 365, Google Workspace) que otimizam a comunicação entre equipes.

✔ Redução de falhas e retrabalho por meio da implementação de sistemas integrados e padronizados.

De acordo com a McKinsey, empresas que investem em tecnologia voltada para a entrega de valor aumentam sua eficiência operacional em até 40%.

3. Gestão de riscos: Implementação de medidas para evitar falhas, ataques e perdas:

Um dos maiores desafios das empresas modernas é garantir segurança e continuidade operacional. A governança de TI precisa estabelecer estratégias robustas de gestão de riscos, prevenindo ameaças cibernéticas, falhas operacionais e vazamento de informações.

📌 O que isso significa na prática?

✔ Implementação de protocolos de segurança cibernética, como MFA (autenticação multifator), criptografia de dados e controle de acessos.

✔ Backup e recuperação de desastres para minimizar impactos de falhas no sistema.

✔ Monitoramento contínuo de vulnerabilidades para evitar ataques cibernéticos.

✔ Conscientização e treinamento de funcionários para prevenir falhas humanas.

O Brasil sofre 1.379 ataques cibernéticos por minuto, tornando essencial que as empresas tenham estratégias eficazes de proteção e resposta a incidentes.

4. Otimização de recursos: Uso inteligente da infraestrutura e redução de custos:

A governança de TI precisa garantir que os recursos tecnológicos sejam utilizados da maneira mais eficiente possível, evitando desperdícios e maximizando o retorno sobre os investimentos.

📌 O que isso significa na prática?

✔ Adoção de soluções em nuvem para reduzir gastos com servidores físicos e manutenção.

✔ Uso de ferramentas de monitoramento para analisar o consumo de energia e otimizar a infraestrutura.

✔ Gerenciamento do ciclo de vida de hardware e software, garantindo que equipamentos não fiquem obsoletos e softwares estejam sempre atualizados.

✔ Avaliação periódica dos contratos de TI para evitar custos desnecessários e garantir os melhores fornecedores.

Segundo a Gartner, empresas que otimizam seus recursos de TI conseguem reduzir custos operacionais em até 30%.

5. Monitoramento e conformidade: Análises contínuas para garantir melhorias:

A governança de TI precisa garantir que os processos tecnológicos sejam acompanhados, medidos e ajustados continuamente para garantir melhorias constantes e conformidade com normas e regulamentações.

📌 O que isso significa na prática?

✔ Monitoramento de desempenho de servidores, sistemas e redes para prever falhas antes que ocorram.

✔ Auditorias periódicas para garantir conformidade com a LGPD e normas de segurança da informação (ISO 27001, PCI-DSS etc.).

✔ Análises de indicadores de TI (tempo de resposta, taxa de downtime, tempo médio de recuperação) para garantir eficiência operacional.

✔ Feedback contínuo da equipe para avaliar a usabilidade e necessidade de melhorias nos sistemas utilizados.

Empresas que possuem processos estruturados de monitoramento e conformidade reduzem em até 60% os riscos de falhas e penalidades por não conformidade, de acordo com um estudo da PwC.

Benefícios da governança de TI para pequenas e médias empresas:

Mesmo sem um setor de TI robusto, PMEs podem implementar boas práticas de governança para evitar problemas e melhorar sua eficiência. Aqui estão os principais benefícios:

1. Redução de riscos e maior segurança da informação:

- Empresas no Brasil sofrem, em média, 1.379 ataques cibernéticos por minuto. Com uma governança eficiente, sua empresa pode implementar medidas preventivas, como autenticação multifator (MFA), criptografia de dados e backups automatizados.

2. Melhoria no desempenho operacional:

- A falta de governança pode gerar falhas em sistemas, indisponibilidade de serviços e perda de produtividade. Com boas práticas, sua empresa garante que a TI funcione de maneira integrada, sem falhas que causem prejuízos.

3. Redução de custos:

- Ao otimizar a infraestrutura de TI, sua empresa evita investimentos desnecessários em hardware e software, focando apenas no que realmente agrega valor ao negócio.

4. Maior conformidade com regulamentações:

- Empresas que lidam com dados de clientes precisam seguir leis como a LGPD (Lei Geral de Proteção de Dados). A governança de TI ajuda a manter a empresa em conformidade e evita multas que podem chegar a R$ 50 milhões por infração.

5. Competitividade no mercado:

- PMEs que adotam boas práticas tecnológicas conseguem se destacar da concorrência, melhorando a experiência do cliente, acelerando processos internos e aproveitando melhor os recursos disponíveis.

Como implementar uma governança de TI eficiente em PMEs:

A implementação de governança de TI pode parecer complexa, mas seguir um passo a passo simplificado ajuda empresas menores a estruturar processos de forma acessível e eficiente.

1. Avaliação do ambiente atual de TI:

Antes de definir qualquer estratégia, é essencial entender quais sistemas e ferramentas já estão em uso, quais apresentam falhas e onde há oportunidades de melhoria.

📌 Checklist para avaliação

✔ Quais sistemas e ferramentas são utilizados atualmente?

✔ Existem falhas recorrentes?

✔ Há medidas de segurança implementadas?

✔ Como os dados da empresa são armazenados?

2. Definição de diretrizes e processos:

Uma vez identificado o cenário atual, é hora de definir políticas e diretrizes claras para a gestão da TI.

📌 O que deve ser definido?

✔ Controle de acessos aos sistemas.

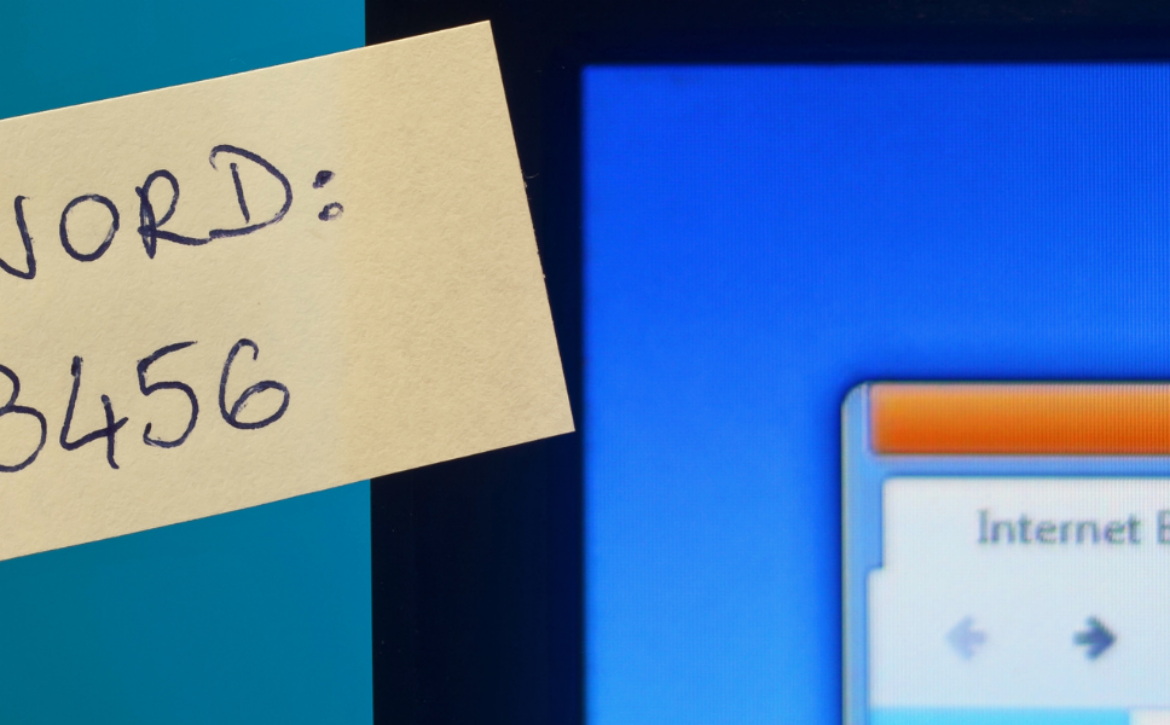

✔ Políticas de segurança, como uso de senhas fortes e criptografia.

✔ Estratégias de backup e recuperação de dados.

3. Monitoramento e melhoria contínua:

A governança de TI não é um processo estático. Empresas devem monitorar continuamente seus sistemas e atualizar suas diretrizes conforme a tecnologia evolui.

📌 Ferramentas úteis para PMEs:

✔ Microsoft Intune para gerenciamento de dispositivos e segurança.

✔ N-Able N-Sight para monitoramento remoto e atualizações automáticas.

✔ Azure Backup para proteção de dados críticos.

Governança de TI e segurança da informação: Como se proteger contra ataques cibernéticos?

A governança de TI está diretamente ligada à segurança digital, garantindo que informações críticas da empresa estejam protegidas contra ameaças externas.

Principais estratégias para fortalecer a segurança:

✔ Firewall e antivírus avançados para proteção contra malwares.

✔ Monitoramento contínuo para detecção precoce de ameaças.

✔ Controle de acesso baseado em identidade para impedir invasões.

✔ Capacitação da equipe para evitar ataques de phishing.

Empresas que investem em cibersegurança preventiva economizam até 40% dos custos relacionados a violações de dados, segundo a Fortinet.

Como saber quando é o momento certo de contratar uma consultoria de TI?

Saber identificar o momento certo para buscar uma consultoria especializada pode evitar prejuízos, melhorar a produtividade e garantir a segurança da informação. Aqui estão os principais sinais de que sua empresa precisa estruturar uma governança de TI eficiente com a ajuda de especialistas:

1. Processos internos ineficientes:

Se sua empresa está enfrentando lentidão em sistemas, falta de integração entre softwares e dificuldades operacionais, pode ser um indicativo de que a TI não está bem estruturada.

📌 Exemplo prático:

Empresas que utilizam softwares diferentes que não se comunicam entre si perdem produtividade e gastam mais tempo do que o necessário para realizar tarefas simples.

2. Vulnerabilidades de segurança:

Ataques cibernéticos e vazamentos de dados podem causar multas, perda de clientes e danos irreversíveis à reputação da empresa.

O Brasil sofre, em média, 1.379 ataques cibernéticos por minuto, sendo que as PMEs são alvos frequentes por não possuírem infraestrutura de segurança adequada.

3. Dificuldade em acompanhar a transformação digital:

Se sua empresa sente dificuldades para adotar novas tecnologias e se adaptar às tendências do mercado, é um sinal de que a TI precisa de uma estratégia mais estruturada.

4. Necessidade de conformidade com regulamentações:

Empresas que lidam com dados de clientes precisam estar em conformidade com normas como a LGPD. Caso contrário, estão sujeitas a multas que podem chegar a R$ 50 milhões por infração.

📌 Se sua empresa enfrenta algum desses desafios, é hora de buscar uma consultoria especializada para estruturar sua governança de TI.

Por que investir em uma consultoria de TI em 2025?

Com o avanço das ameaças digitais e a rápida transformação tecnológica, investir em consultoria de TI e governança tornou-se uma necessidade para empresas que desejam crescer de forma segura e eficiente.

Tendências para 2025 que reforçam a importância da governança de TI:

✔ Aumento das ameaças cibernéticas:

Empresas precisarão de estratégias de cibersegurança mais robustas para evitar ataques de ransomware, phishing e vazamento de dados.

✔ Automação e inteligência artificial:

A implementação de soluções automatizadas para monitoramento e análise de dados pode otimizar operações e reduzir custos.

✔ Maior dependência da computação em nuvem:

Empresas que não estruturarem a governança de TI adequada para o uso da nuvem correm o risco de sofrer falhas de segurança e perda de informações críticas.

Segundo um estudo da Gartner, 75% das empresas terão um modelo formal de governança digital até 2025, pois sem isso, a TI se torna um grande gargalo para o crescimento dos negócios.

PMEs que investirem agora em consultoria de TI estarão um passo à frente, garantindo vantagem competitiva e maior segurança digital.

Conclusão:

A governança de TI não é um luxo ou um conceito restrito a grandes corporações. Pequenas e médias empresas que estruturam processos tecnológicos eficientes e seguros ganham mais competitividade, reduzem riscos e garantem conformidade com normas regulatórias.

Se sua empresa enfrenta desafios como problemas operacionais, riscos de segurança ou dificuldades de crescimento, a implementação de uma governança de TI estruturada pode ser o diferencial que faltava para impulsionar seus resultados.

Como a Trivor pode ajudar a sua empresa?

A Trivor é especialista em ajudar pequenas e médias empresas a estruturarem sua governança de TI, tornando a tecnologia um diferencial estratégico para o crescimento do negócio.

📌 O que oferecemos?

✔ Consultoria especializada em governança e segurança de TI.

✔ Parcerias com os principais fornecedores de tecnologia, como Microsoft e N-Able.

✔ Estratégias personalizadas para sua empresa crescer com segurança e eficiência.

Entre em contato conosco para uma avaliação gratuita e descubra como transformar sua TI em um diferencial competitivo.